こんにちは、マイクロソフトマンです。

みなさん、Windows10のパソコンをBitLockerで暗号化されていますか?

Windows10 Pro版から標準で使用できるようになったBitLockerですが、単純にBitLockerでPCの暗号化をするだけではセキュリティ的には不十分です。

なぜなら、BitLockerで暗号化するだけでは、PC起動時にWindowsが立ち上がりログイン画面が表示されるので、ログイン試行ができるからです。ログインさえできれば、BitLocerの暗号化を解除することができますよね。

もちろん、普通はPCログイン時のパスワードを設定していると思いますし、パスワードが漏洩しない限りログインはできません。ただ、パスワードを試すこと(ログイン試行)は何回でもできますよね。

例えば、ロボットを使って延々とログイン試行を行えば、時間はかかりますが、いつかやぶることができます。

ただし、Windows側も対策は実施されており、パスワードを連続して何回も間違えるとアカウントロックがかかるようになっていたり、再起動が必要になったりします。

アカウントロックされてしまった場合は、一定時間経過するまでログイン試行ができなくなります。しかし、時間が経過すれば、再びログイン試行できることに変わりありません。

万全を期すためには一定回数パスワードを間違えたら、それ以上はログイン試行すらできないようにしたほうがよいです。

BitLockerのPIN認証という機能を使えばそOSが起動する前にPINで認証を行い、認証が成功すればOSを起動させるということが可能です。

PINという言葉が出てきましたが、一旦パスワードのことと考えてもらって構いません。PINとパスワードの違いについては最後に解説します。

BitLockerのPIN認証では、PINを一定回数間違えるとシステムによってロックがかかります。これをロックアウトといいます。ロックアウトすると、正しいPINを入力しても認証できなくなります。つまり、何回もPINを試すことはできません。ロックアウトした場合は、回復キーでのみロックの解除が可能となります。

OS起動前認証でパスワード(PIN)を設定する方法

BitLockerで、OS起動前のパスワード(PIN)認証をするには、ローカルグループポリシーエディターでOS起動前の認証機能を有効化します。

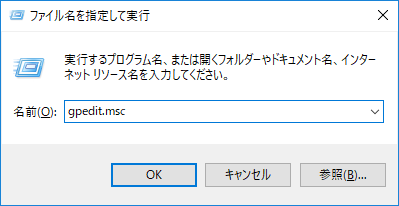

最初にWindowsボタン+Rボタンを押下します。「ファイル名を指定して実行」画面が表示されますので、「gpedit.msc」と入力し、OKボタンをクリックします。すると、ローカルグループポリシーエディタが開きます。Windows10のスタートボタンの右隣にある検索バーから入力しても開けます。

※設定ができるのはWindows10 Pro版以上です。Windows10 Home版ではBitLockerが利用できませんのでご注意ください。細かいですが、Windows8.1 Pro版やWindows7 EnterPrise版でもBitLcokerは利用可能です。(Windows7 Pro版はBitLocker利用不可)

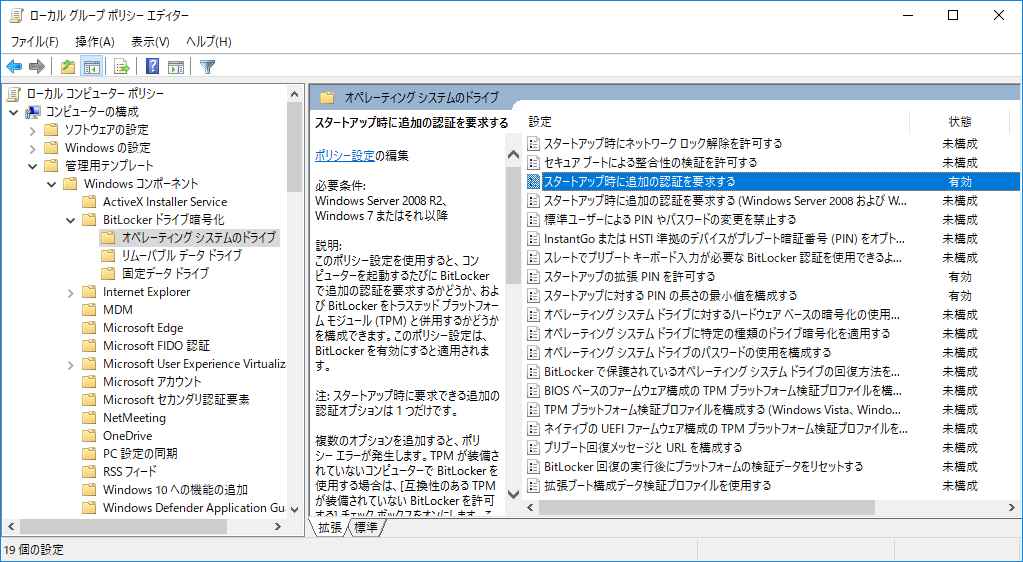

ローカルグループポリシーエディターが開いたら、左のフォルダツリーをたどり「コンピュータの構成 / 管理用テンプレート / Windowsコンポーネント / BitLockerドライブ暗号化 / オペレーティングシステムのドライブ」を選択します。

下記の画面が表示されますので、設定項目の中に「スタートアップ時に追加の認証を要求する」をダブルクリックします。

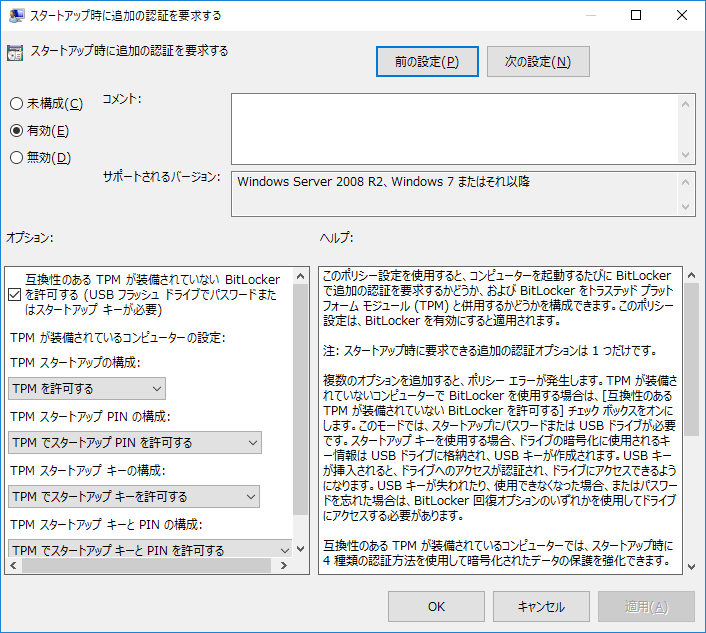

下記の「スタートアップ時に追加の認証を要求する」の詳細設定画面では、初期値が「未構成」となっていますので、「有効」に変更してしてOKボタンをクリックします。その他の設定値については変更不要です。

これでOS起動前の認証機能が有効化されました。

パスワード(PIN)に英文字を設定できるようにする

初期状態では、OS起動前のパスワード(PIN)に数字しか設定できません。これでは都合が悪いと思いますので、英文字の設定ができるようにしましょう。よくPINは4桁の数字といわれていますが正しくありません。4桁の数字が使われることが多いだけで、英字も記号も使えますし、桁数にもルールはありません。

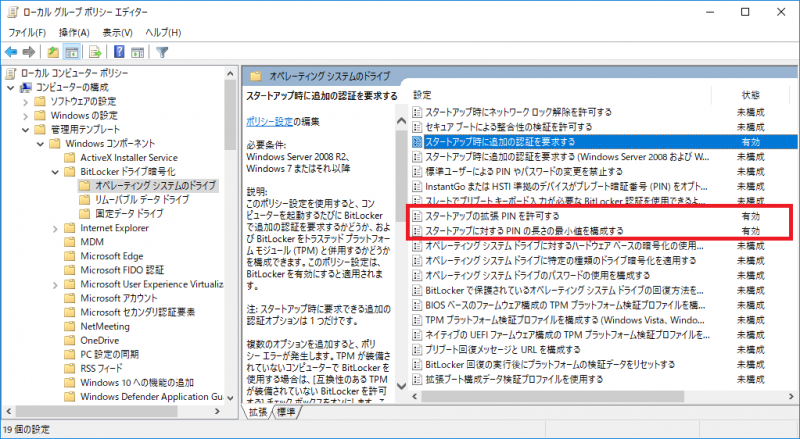

ローカルグループポリシーエディターで「スタートアップの拡張PINを許可する」をダブルクリックします。先ほどと同様に「有効」にチェックを入れて、OKボタンをクリックします。これで英文字が設定できるようになりました。

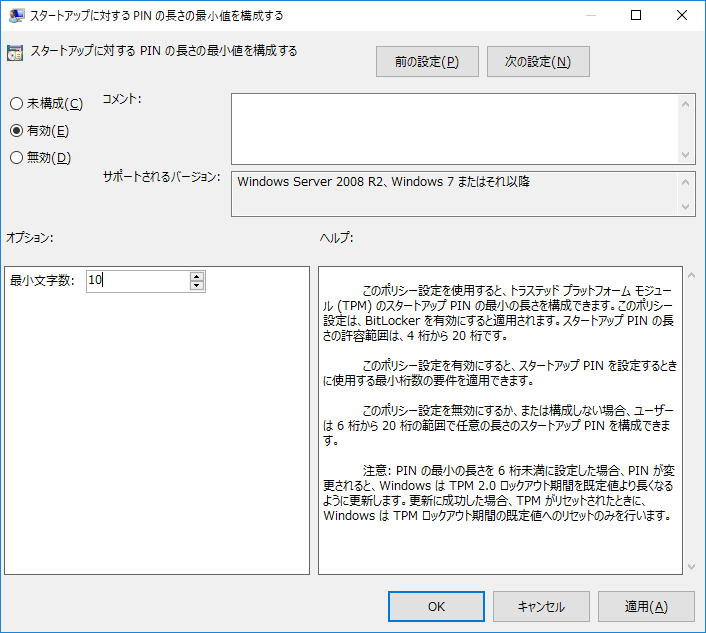

パスワード(PIN)の最小文字数を設定

さらに、パスワード(PIN)を設定するときに、指定した数以上の文字数でなければパスワード設定ができないようにしましょう。

パスワードを設定するときの最低文字数を設定しておくことで、セキュリティを強固にすることができます。

設定方法ですが、ローカルグループポリシーエディターで「スタートアップに対するPINの長さの最小値を構成する」をダブルクリックします。「有効」にチェックを入れて、かつ最小文字数に数字を設定します。

ちなみに、ブルートフォースアタック(パスワードの総当たり攻撃)に対処するには、パスワードの文字数は10文字以上にすべきといわれています。PCの性能は日々進化していますので、将来的にはもっと文字数が増えるかもしれません。ただ、そのころには、全て生体認証に置き換わっているかもしれませんね。

BitLockerのOS起動前認証では、32回連続でパスワード(PIN)を間違えるとロックアウトし、正しいパスワード(PIN)を入力しても認証できなくなります。

つまり、ブルートフォースアタックはできませんので、パスワード(PIN)の文字数は特に気にする必要はありません。

もしロックアウトした場合は、回復キーがなければログインできません。回復キーがなければOS再インストールが必要となり、PC内のデータもすべて消えてしまいます。

そのため、BitLockerで暗号化するときには、暗号化時に表示される回復キーの保存画面で、必ず回復キーをバックアップしてください。

OS起動前認証のパスワード(PIN)設定

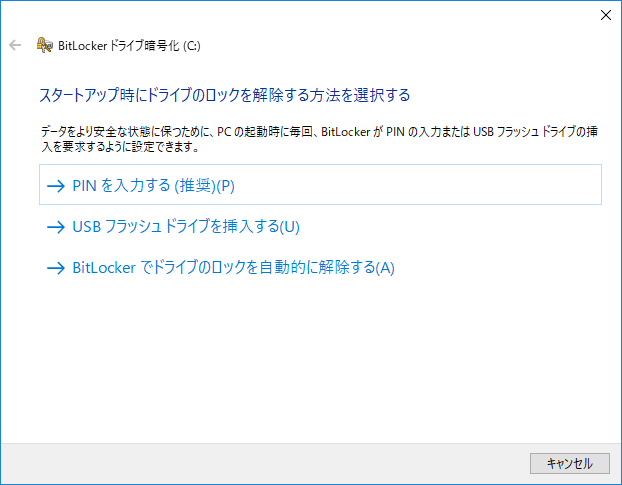

グループポリシーの設定完了後、BitLockerで暗号化すると、途中で下記の画面が表示されます。

「PINを入力する」を選択します。

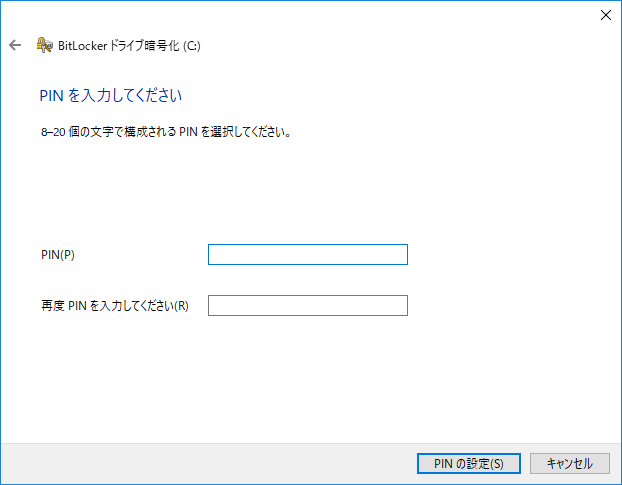

PINを入力するを選択すると、PIN設定画面が表示されます。

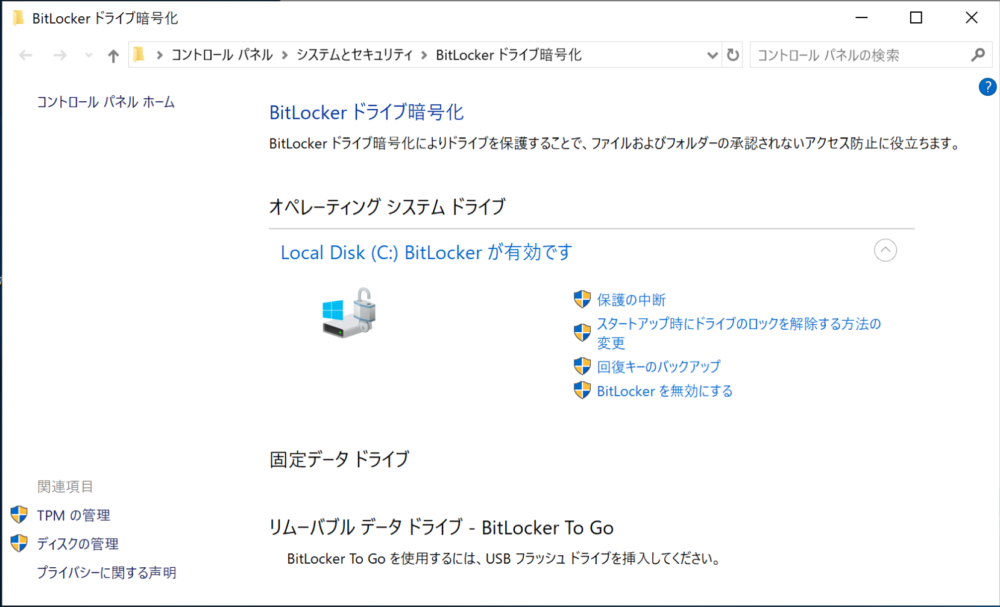

もし、既にBitLockerで暗号化している場合は、暗号化しているドライブ(Cドライブ、Dドライブ等)の右クリックメニューから「BitLockerの管理」を選択すると、以下のBitLockerドライブ暗号化画面が開きます。

「スタートアップ時にドライブのロックを解除する方法の変更」を選択すると、PINの設定ができます。

PINを設定するだけでは、回復キーは変更されませんので、ご安心ください。

PINの設定を行えば、次回のPC起動時からOS起動前認証が有効になります。ぜひBitLokcerでOS起動前の認証を有効化してみてください。

PIN認証とパスワード認証の違いについて

最後にWindowsのPIN認証について説明したいと思います。

上でも説明したとおり、BitLockerのPIN認証は、Windows OSが起動する前の認証のことです。認証が成功すると、Windowsが起動し、ログイン画面が表示されます。

PIN認証のメリットは、セキュリティが一段と高まることです。

なぜなら、超がつく凄腕のハッカー(クラッカー)でも、OSが起動していない状態ではできることが限られているからです。

Windows OSが起動してしている状態であれば色々とログインするための方法があっても、OSが起動していなければ、ほとんどできることがないからですね。

PINとはPersonal Identification Number の略です。パスワードの略ではありませんのでご注意ください。

PINとパスワードは違います。PINはデバイス上に保存されており、ネットワークで外部に流れることはありません。iPhoneのパスコ―ドもPINのことを指しています。

反対にパスワードですが、最近では大抵クラウドに保存されています。GmailにしてもWindowsへのログイン(マイクロソフトアカウント)にしても、クラウドにあるサーバに対してパスワードをネットワークで送信して認証します。

よくPINが安全といわれるのは、そのデバイス内にしか存在しないので、外部に漏洩することがないからです。また仮に漏洩したとしても、そのデバイスがないとログインができません。

PINもPCも盗まれることは、確率的に低いことから、安全性が高いと言われています。

少し説明が複雑になりましたが、大きな視点ではPINもパスワードも認証の機能ですので、同じものと考えても支障ありません。詳細は違うということだけ、頭の片隅にでも覚えておいてもらえればOKです。