こんにちは、マイクロソフトマンです

2018年10月31日をもって、Office365ではTLS1.2の暗号化通信のみ接続できることになりました。TLS1.2以外の、SSL3.0、TLS1.0、TLS1.1の暗号化通信では、Office365に接続できなくなります。

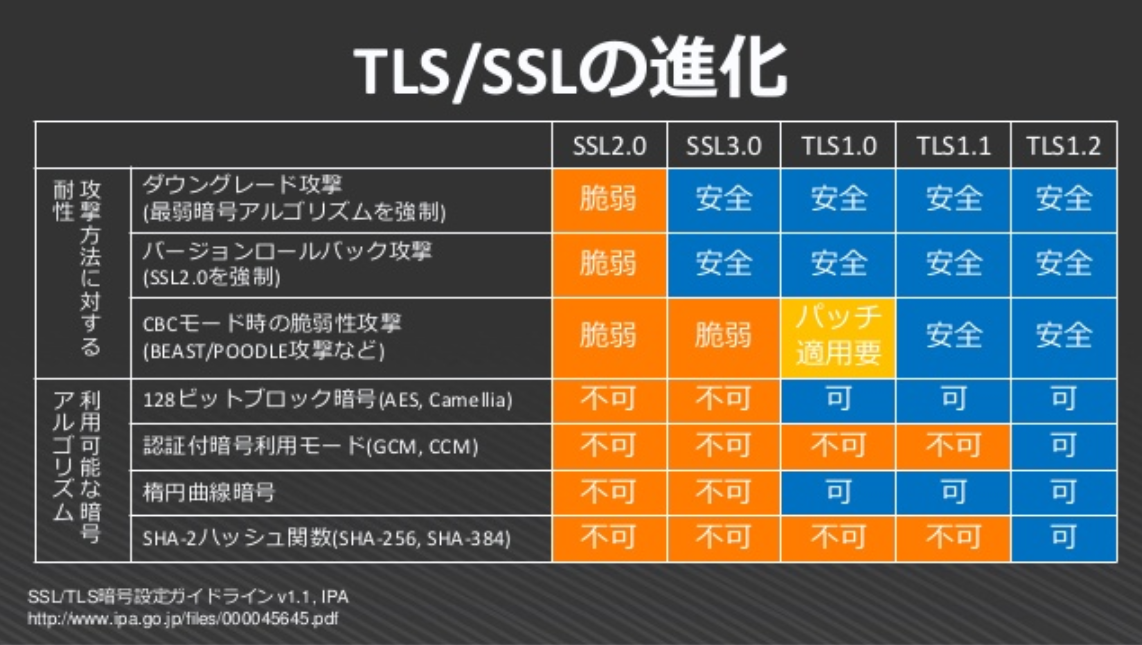

決定の理由は単純で、TLS1.2以外の暗号化通信は、過去にたくさんの脆弱性が発見されており、最新の暗号アルゴリズムも使用できないためです。そのため、今のところ最も安全とされているTLS1.2の暗号化通信だけが許可されるようになります。

本記事では、Office365がTLS1.2の通信だけを接続できるようにすることで発生する問題と、その対処方法を説明します。Windows7、Windows10のOSの違いによるアクセスや、各種ブラウザからOffice365への接続、アイフォン、アンドロイドでの接続、Macでの接続など、順番に説明しますので最後までお付き合いください。

Office365サーバ側の設定変更

どの暗号化通信を使用するかは、サーバー側の設定できまります。

例えばサーバ側がTLS1.0、TLS1.1、TLS1.2の通信を許可しているとします。クライアント側のPCでTLS1.1とTLS1.2が有効化されていれば、より上位のTLS1.2で通信します。もし、クライアント側がTLS1.1しか対応していなければTLS1.1で通信します。

今回の場合、Office365のサーバー側でTLS1.2以外の通信をしないという設定変更が行われます。つまり、クライアント側であるPCでTLS1.2が有効化されていなければ、Office365に接続できなくなります。

マイクロソフトが、TLS1.2以外でOffice365に接続させない方針にしたのは、ユーザのOffice365の通信データを守るためです。Office365にはメールはもちろん、Skype、Teamsの会話データ、そしてOneDriveなどに保存された各種ファイルなど様々なデータが保存されています。中には漏洩するとまずい機密情報もあるでしょう。

脆弱性のある暗号化通信を使わせないことで、通信が盗聴されてデータが盗まれたり、改ざんされるのを防ぎます。

当初は、もっと早い2018年3月1日からのOffice365の通信をTLS1.2のみとする予定でした。しかし、このことが世に告知されたのが2017年の年末であり、わずか3か月の準備期間しかなかったため延期されました。

おそらく、多数の企業からマイクロソフトにクレームがあったと予測されます。そのため、マイクロソフトは2018年10月31日に延期することを発表しました。

Windows7のTLS1.2対応

先に結論を言ってしまうと、Office365がTLS1.2の通信しかサポートしなくなることで発生する問題は一つだけです。

それは、「Windows7のOutlookでOffice365に接続できなくなる」ことです。

Office365に接続できなくなるので、当然メール送受信もできません。

Windows7でOutlookがTLS1.2以外の通信をしているかは、Outlookのパケットキャプチャを見てください。

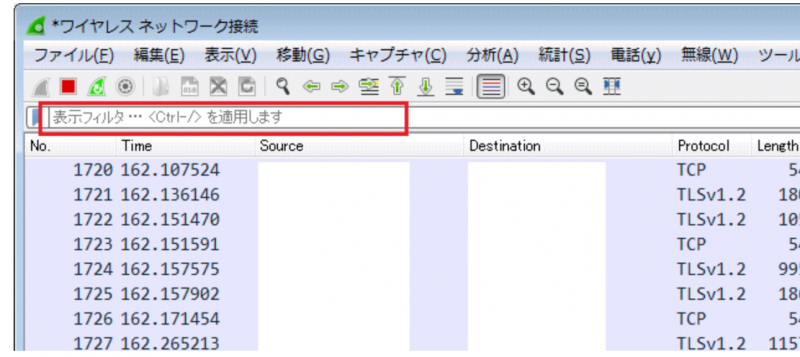

パケットキャプチャは、WireSharkという無料ソフトで見ることができます。確認の際、無関係の通信ログも大量に表示されると思いますので、「ssl」の文字列でフィルタをかけてログを抽出します。WireSharkの下記赤枠に「ssl」と入力すれば抽出できます。

WireSharkの使い方の話になりますが「tls」で検索しても抽出できません。tlsは大きな視点から見ればsslという技術の一つと、認識されているためです。

Windows10のTLS1.2対応

Windows10のプラットフォームではWindows10のバージョンに関係なく、既定(初期状態)でTLS1.2の通信が有効となっています。

OutlookではOffice365に接続する際、WinHttpというWindowsに内蔵されているコンポーネントが使われます。コンポーネントというのは、簡単に言えばソフトウェア部品のことで、OutlookはWinHTTPのコンポーネントを使って、Office365に接続します。

WinHTTPは、Windows10の場合、既定でTLS1.2が有効となっています。そのため、今回のOffice365のTLS1.2の必須化による、追加の設定は不要です。

まとめると、Windows10のWinHTTPはTLS1.2が既定で有効となっており、Office365に問題なく接続できます。しかし、Windows7のWinHTTPはTLS1.2の通信が有効となっていないために、Office365に接続できなくなります。

後で紹介しますが、この問題はレジストリ設定をすることで解決できます。Windows7のWinHTTPでTLS1.2を有効にするには、レジストリ設定が必要となります。

ブラウザのTLS1.2対応

Internet Explorer 11(IE11)は、既定でTLS1.2の通信が有効となっています。そのため、今回のOffice365のTLS1.2必須化の影響はありません。(つまり何もしなくてよい)

ブラウザはOutlookのようにWinHTTPのコンポーネントは使用していません。Windows7、Windows10のどちらでIEを使ったとしてもTLS1.2が有効です。

ただし、ほとんどいないと思いますが、IE10以下はTLS1.2に対応していないため、Office365に接続できません。ただし、通常であればWindows Updateにより自動的にIEのバージョンは11に上がっているので心配不要です。

IEのバージョンは、ブラウザの設定ボタンを押下すると表示されるメニュー中の「バージョン情報」から確認できます。気になる方は調べてみてください。

もし、IE10を使っている人がいたとしたら、すぐにIE11に上げてください。IE10のサポートは遥か昔に終了しており、脆弱性を狙われれば簡単に外部からの侵入を許すでしょう。

特定のアプリケーションが古いIEでしか動作しないなどの理由で、意図的にIEのバージョンがあがらないように設定しているPCがあると、そのPCではOffice365に接続できなくなります。

また、IE以外のブラウザ(Chrome、FireFox、Safari)は、2013年頃からTLS1.2が既定で有効になっており、TLS1.2で通信します。

アンドロイドとアイフォンのTLS1.2対応

アンドロイドは、バージョン4.4以上であれば既定でTLS1.2が有効となっています。

アイフォンもiOS5から、既定でTLS1.2が有効です。

また、スマホで使用する各ブラウザもTLS1.2が有効です。Androidや、iPhoneアプリのOutlookもTLS1.2が有効ですので、いずれも問題なくOffice365に接続できます。

MacのTLS1.2対応

次はMacについてです。MacのOSは、OS Xのバージョン10.9(Marvirics)からTLS1.2が既定で有効です。Macで使用するブラウザもTLS1.2が有効です。問題なくOffice365に接続できます。

Mac用のOutlookについては、Outlook for Mac 2016からTLS1.2が有効になっています。それ以前のOutlook for Mac 2011や2008は、TLS云々の前にそもそもサポート切れとなっていますので、使用されている場合はOutlook for Mac 2016にバージョンアップしてください。

対策用のレジストリ設定ファイル

以上で説明は終了です。

問題はWindows7でOutlookからOffice365に接続できなくなることだけでした。対策はとても簡単で、Windows7のレジストリの設定追加を行うだけです。

下記にレジストリの設定ファイルをUPしました。ダウンロードした後、拡張子を「.reg」に変更し、ダブルクリックすれば設定されます。

レジストリを不用意に変更すると、PCが壊れてOSが起動しなくなる場合があるので、ネット上に落ちているレジストリファイルは必ず中身をチェックしてください。

私が下記にUPしているファイルも、もちろんチェックしてくださって構いません。もちろんそんな悪意をもったことはしていませんが、そういった意識を持つことが自分のPCや個人情報を守るために重要です。

レジストリの設定ファイルは、マイクロソフトの公式ページを参照して作りました。

また、上記レジストリ設定後の動作確認は実施済みです。Windows7のOutlookでTLS1.2の通信ログのみが出力されることをWireSharkで確認しました。

気になる方は自身でも確認してみてください。確認する場合は、他の通信ログが混じらないように、Outlook以外のアプリケーションは全て落として行ってください。

また、冒頭でも話しましたが、「sslで」フィルタするのを忘れないでください。「sslで」フィルタしたときに、TLS1.2の通信ログだけが出ていればOKです。

レジストリ設定ファイルの補足説明

レジストリファイルの設定値について補足します。設定値である「0xa00」はTLS1.1とTLS1.2の通信を有効にするものであり、マイクロソフトの推奨する設定値になります。

設定値の詳細は下表のとおりです。

TLS1.1を有効にする設定が0x200、TLS1.2が0x800なので、両方を有効にする場合は足し算をして0xa00になります。

レジストリ設定により、Outlookが通信時に使用するWinHTTPのコンポーネントの、TLS1.1とTLS1.2の通信が有効になります。

ここで、Office365がTLS1.2以外を受け付けないのであれば、PC側もTLS1.2だけを有効にすればよいのでは?と疑問に思った方はいないでしょうか。

はい、正しいです。実際、私はTLS1.2だけを有効にする設定をしています。

しかし、世の中にはOffice365以外にも様々なサーバがあり、中にはTLS1.2に対応していないサーバもあります。一般の人たちが使うようなネットのサービスではほとんどないですが、業務用のサーバや、会社の内部で使っているサーバでは普通にありえます。

そのため、マイクロソフトはTLS1.1の通信も有効にするような設定を推奨しています。TLS1.2だけを有効にしてしまうと、Office365にはつながっても、他のサーバで接続できなくなる問題が発生するおそれがあるからです。

PS:2018年10月31日以後も、Windows7でOutlookは問題なく使用できています。レジストリは設定していないのにです。また、パケットキャプチャをみても、TLS1.0の通信が問題なくできていました。。

順次切り替えるといっているので、後回しにされているだけなのでしょうか?